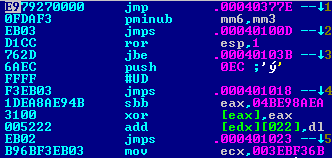

Alpha blending dla Delphi w assemblerze z wykorzystaniem MMX:

function AlphaBlend(Pixel: dword; Background: dword; Alpha: byte): dword;

begin

asm

movzx eax,Alpha // kanal alfa 0-255

imul eax,01010101h // 000000xx = xx xx xx xx

movd mm6,eax //

pxor mm7,mm7 //

punpcklbw mm6,mm7 // rozpakuj do bajtow

mov edx,00FFFFFFh

movd mm2,edx

movd mm0,Background // pixel z tla

pand mm0,mm2 // usun kanal alfa z tla

movd mm1,Pixel // pixel obrazu

pand mm1,mm2 // usun kanal alfa z pixela

punpcklbw mm0,mm7 // rozpakuj pixel obrazu do bajtow

punpcklbw mm1,mm7 // oraz pixel litery do bajtow

psubw mm0,mm1 // src - pix

pmullw mm0,mm6 // *alpha

psrlw mm0,8 // >> 8

paddb mm0,mm1 // +

packuswb mm0,mm7 // spakuj ponownie do pixela

movd eax,mm0 // zapisz do eax

mov Result,eax

end;

end;

To tylko przykład, można to zoptymalizować pod względem konwencji regcall, ale już mi się nie chcę, z dedykacją dla jednego geniusza, który twierdził, że to niemożliwe…

Pobieranie adresu EIP to jedna z ważniejszych czynności w kodzie wirusów, exe-pakerów, exploitów etc., poniższy artykuł prezentuje standardowe metody jak delta offset oraz te mniej znane na uzyskanie własnego adresu EIP.

Pobieranie adresu EIP to jedna z ważniejszych czynności w kodzie wirusów, exe-pakerów, exploitów etc., poniższy artykuł prezentuje standardowe metody jak delta offset oraz te mniej znane na uzyskanie własnego adresu EIP.

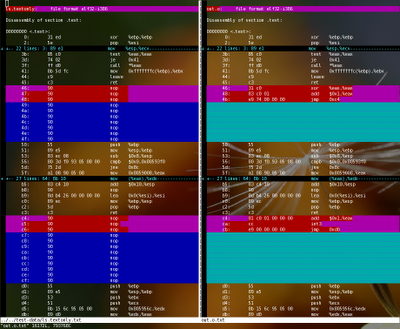

Artykuł prezentujący różnice w optymalizacji kodu przez najpopularniejsze kompilatory HLL, cała masa ciekawych snippetów i trików używanych do wyprodukowania optymalnego kodu (również odpowiada na odwieczne pytanie czym zerować rejestry sub-em, xor-em czy inaczej), polecam prawdziwym fanatykom assemblera 🙂

Artykuł prezentujący różnice w optymalizacji kodu przez najpopularniejsze kompilatory HLL, cała masa ciekawych snippetów i trików używanych do wyprodukowania optymalnego kodu (również odpowiada na odwieczne pytanie czym zerować rejestry sub-em, xor-em czy inaczej), polecam prawdziwym fanatykom assemblera 🙂