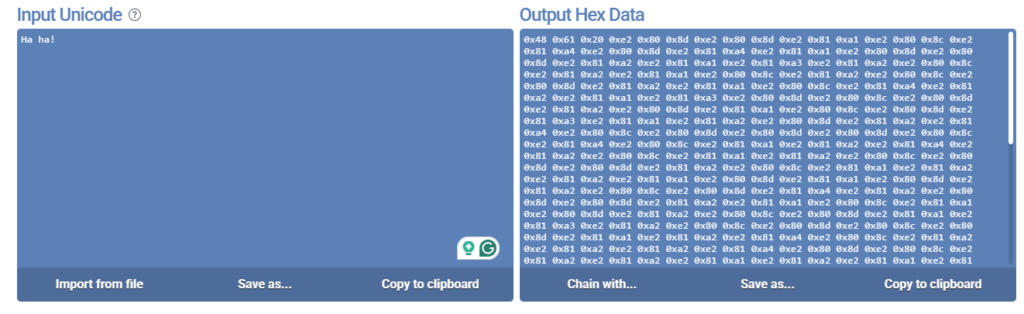

Mój darmowy tool Steganography Online Codec dostał małą aktualizację, pozwalającą na automatyczną konwersję obrazów wykorzystujących ograniczoną paletę barw (np. 256) do formatu RGB, tak żeby można było upchać ukryte bity w składowych kolorów pixeli.

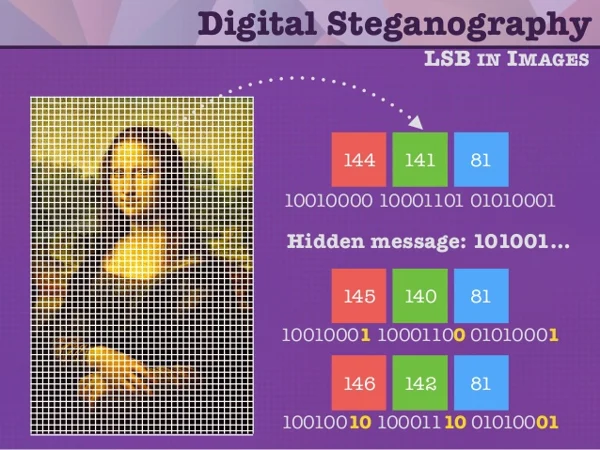

Co to jest steganografia?

Dla nieobeznanych, co to jest? Narzędzie do ukrywania zaszyfrowanych wiadomości w obrazkach i zdjęciach w składowych kolorów RGB pixeli z obrazka (w ich najmniej znaczących bitch tzw. LSB least significant bits), tak, że jest to niewidoczne dla oka w porównaniu z oryginalnym obrazkiem.

Jeszcze nie doczekałem się żadnego praktycznego ataku na moje metody kodowania w tym narzędziu, a było użyte (jako jeden ze stage’ów) w crypto-puzzle, gdzie nagroda wynosiła 20.000 USD.

Dla kogo jest steganografia?

Jeśli chcesz przemycić jakieś dane na froncie wojennym, jesteś reporterem i chcesz ukryć dane w niepozornym obrazku z wakacji lub po prostu interesujesz się steganografią – zajrzyj, to nic nie kosztuje.

Licznik użyć wskazuje na dzień dzisiejszy całkowitą ilość kodowań i dekodowań na 66478, całkiem sporo osób mu zaufało.

PS. W trakcie prac jest wersja okienkowa, konsolowa i WebAPI.