Bardzo ciekawy wywiad z twórcami bloga Back Engineering Labs i rozwiązania do obfuskacji binarek pod Windowsa https://codedefender.io

Jak pracujesz w firmie antywirusowej to zacznij szkolić się w przewracaniu kotletów w McDonalds xD

Bardzo ciekawy wywiad z twórcami bloga Back Engineering Labs i rozwiązania do obfuskacji binarek pod Windowsa https://codedefender.io

Jak pracujesz w firmie antywirusowej to zacznij szkolić się w przewracaniu kotletów w McDonalds xD

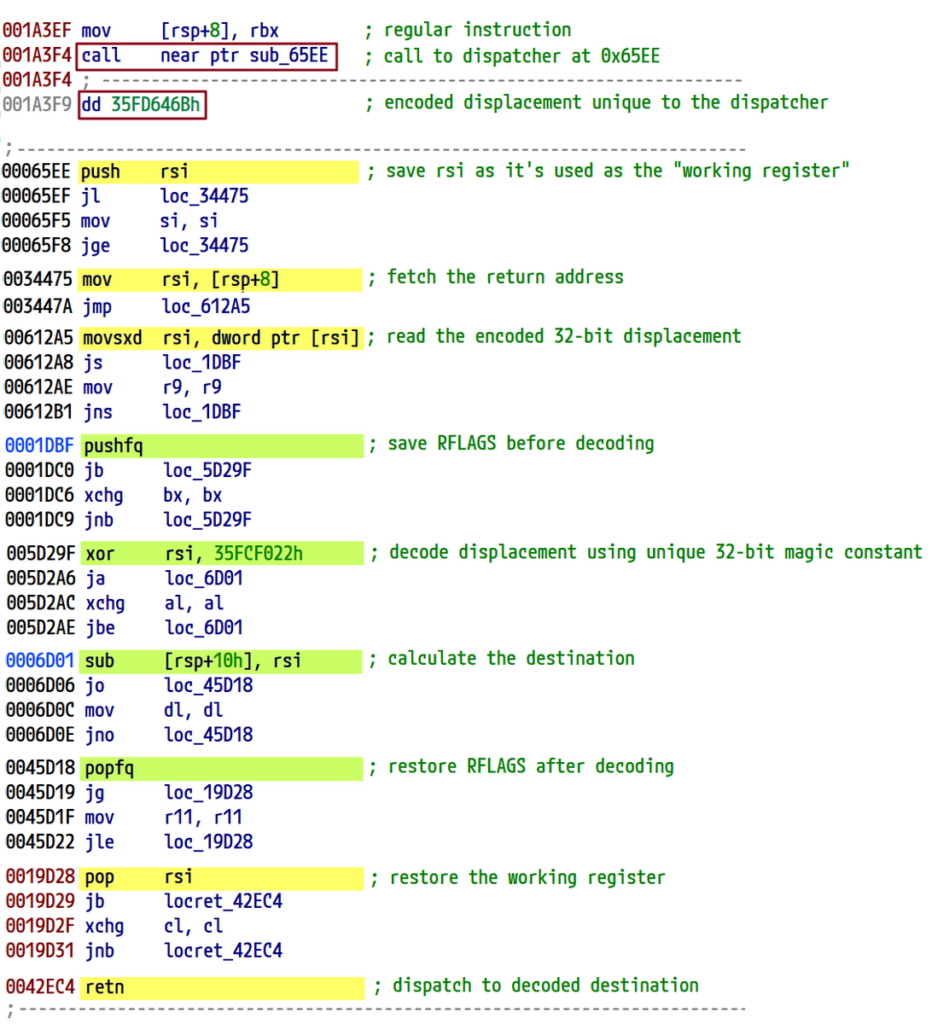

Bardzo ciekawy i techniczny artykuł prezentujący możliwości kompilatora z funkcją obfuskacji, wykorzystywanego w zabezpieczaniu oprogramowania szpiegowskiego z Chin.

Dużo typowych metod obfuskacji kodu x64, bardzo podobnych do popularnych technik stosowanych przy obfuskacji kodu x86, takich jak np. mieszanie codeflow, zaśmiecające skoki warunkowe, ale też kilka niespecyficznych metod jak ochrona każdej funkcji w skompilowanym pliku, ochrona wywołań funkcji WinAPI i pare innych:

Wygląda to bardziej jak customowy kompilator z obfuskacja i dodatkowo warstwa exe-protectora, ponieważ jeszcze całość jest zapakowana ze stubem typowo z exe-pakerów.

W każdym razie łakomy kąsek dla miłośników obfuskacji, czyli dla mnie i pozostałych 0.1% czytelników (siebie nie wliczaj) 🙂

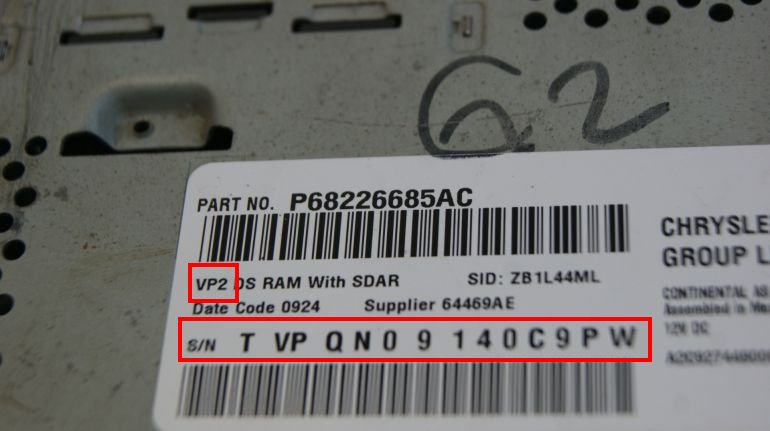

Pogoda nie sprzyja aktywności na zewnątrz i wykorzystałem chwilę, żeby rozbudować swoje generatory do odblokowania radia o moduł dla Chrysler Dodge RAM.

To standardowe zabezpieczenie antykradzieżowe, które aktywuje się po wyciągnięciu akumulatora (lub jego wyładowaniu) i wymusza ponowną aktywację odtwarzacza Chrysler Dodge Ram Uconnect Harman Kardon VP2 (długa nazwa).

Do odblokowania będziesz potrzebował numer seryjny z tyłu radia, który zaczyna się od znaków TVPQN. Upewnij się także, że to model oznaczony VP2.

Jak już będziesz miał ten numer, wrzuć go do kalkulatora kodu radiowego Dodge RAM i po drobnej opłacie otrzymasz od razu kod odblokowujący radio.

Jednocześnie algorytm został dodany do mojego Kalkulatora Kodów Do Radia, więc jeśli chcesz masowo generować kody bez limitów i sprzedawać je np. na Allegro możesz skorzystać z fajnego i prostego interfejsu online do generowania kodów radia dla wielu modeli samochodów i radioodtwarzaczy.

Jeśli myślisz, że jesteś zajebistym reverserem, bo przez ostatnie 20 lat przeanalizowałeś 500 rootkitów, 3000 dropperów, zbudowałeś mikroskop elektronowy w garażu i wygrałeś większość konkursów CTF – siądź wygodnie bo być może dostaniesz zawału jak przeczytasz tego jakby nie patrzył starego już bloga i tematy na nim poruszone

Moja reakcja jak zobaczyłem to wszystko, przejrzałem kod i techniczne aspekty:

A co tam piszą, że tak się podniecam?

…i jeszcze tona innych tak zaawansowanych tematów, których nie widziałem jeszcze nigdy u nikogo poruszonych.

Osoby stojące za tym są w fazie wydawania unpackera dla najnowszych wersji VMProtect i budują nowy rodzaj zabezpieczenia dla plików PE32/64, ale nie wiecie tego ode mnie jakby co.

A kto za tym stoi? BackEngineering Labs.

Bardzo ciekawy artykuł prezentujący analizę kodu HTML oraz Java Script w Steam Store i stworzenia scrapera w C# do wyciągnięcia danych ze struktur strony, tematy bardzo bliskie reversingowi.

Chyba jeszcze nie dostali C&D od żadnej firmy, więc na razie możemy sobie poczytać o technicznych aspektach scrapingu, bo o prawnych to chyba za dużo nie wiedzą (jeszcze).

https://news.ycombinator.com/item?id=12345952

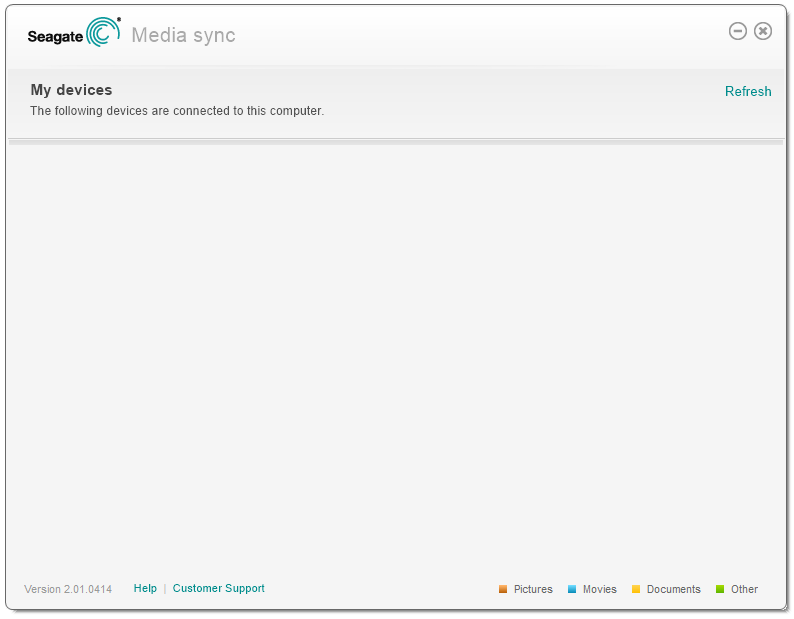

Bardzo interesujący i techniczny artykuł, prezentujący lukę w narzędziach firmy Seagate do uzyskania systemowego shella. Autorem jest x86matthew.

Analiza podatności, exploit z kodem w C++ na stronie