W ramach konkursu Pimp My CrackMe wszyscy laureaci otrzymali wejściówki na konferencję CONFidence, poprosiłem ich, aby po konferencji napisali krótki raport co ciekawego się tam działo i oto przed wami trzy niezależne relacje.

Mateusz “j00ru” Jurczyk

W dniach 24-25 maja w Krakowie, odbyła się dziewiąta edycja jednej z najlepszych polskich konferencji, poświęconych ogólnopojętemu bezpieczeństwu IT.

W dniach 24-25 maja w Krakowie, odbyła się dziewiąta edycja jednej z najlepszych polskich konferencji, poświęconych ogólnopojętemu bezpieczeństwu IT.

W tym roku, organizatorzy zdecydowali się na wprowadzenie pewnej odmiany, gdyż impreza odbywała się w zabytkowej przepompowni wody na Bielanach (poprzednio, konferencja miała miejsce w krakowskim kinie Kijów). Moim zdaniem był to strzał w dziesiątkę – sprzyjająca pogoda oraz wolna przestrzeń sprzyjały rozmowom „przy piwie”, oraz dobrej zabawie uczestników.

Tradycyjnie, prelekcje prowadzone był w dwóch, równoległych sesjach, dzięki czemu każdy mógł w dowolnym momencie wybrać interesujący go temat. Niestety zdarzały się sytuacje, w których jedna z sal była przepełniona – na szczęście było to rzadkie zjawisko, najczęściej rozkład słuchaczy na obu torach był w miarę równomierny.

Do najciekawszych – moim zdaniem – wystąpień zaliczyć można:

- The Son of Stuxnet aka „the very next scenarios” – Raoula Chiesa

- Building Custom Disassemblers – Feliksa 'FX’ Lindnera,

- Modern Heap Exploitation using the Low Fragmentation Heap – Chrisa Valaseka

- Defeating x64: The Evolution of the TDL Rootkit – Aleksandra Matrosova oraz Euegene Rodionova.

Wszystkich zainteresowanych zachęcam do rzucenia okiem na slajdy z powyższych prelekcji.

Oprócz części merytorycznej, organizatorzy zadbali również o możliwość zmierzenia się z różnego typu wyzwaniami, bezpośrednio związanymi z IT security. I tak, uczestnicy mogli wziąć udział w trzech niezależnych konkursach:

Oprócz części merytorycznej, organizatorzy zadbali również o możliwość zmierzenia się z różnego typu wyzwaniami, bezpośrednio związanymi z IT security. I tak, uczestnicy mogli wziąć udział w trzech niezależnych konkursach:

- CONFidence 2011 REVERSME

- ESET Crackme

- Gringo Warrior

Głównym zadaniem uczestnika w poszczególnych zawodach, było kolejno: wykonać analizę oraz opisać działanie dostarczonego pliku wykonywalnego, znaleźć poprawne dane rejestracyjne dla CrackMe (lub stworzyć uniwersalny generator kluczy), oraz otworzyć jak największą ilość zamków (w kajdankach, drzwiach itp.), bez użycia oryginalnego klucza.

Ostatecznie, zwycięzcą pierwszego konkursu został Tomasz Smolarek, natomiast nikomu z uczestników w trakcie trwania konferencji nie udało się poradzić sobie z zabezpieczeniem zaimplementowanym przez firmę ESET; w związku z tym, konkurs został przedłużony o kolejny tydzień. W tym czasie owo CrackMe zostało rozwiązane przez kilka osób (m.in. mnie).

Warto wspomnieć również o wyzwaniu rzuconym uczestnikom przez firmę TippingPoint. Tym razem, głównym celem zabawy była podmiana strony WWW, po uprzednim włamaniu się na lokalny serwer chroniony autorskim systemem IPS wspomnianej firmy. Co ciekawe, również w tym przypadku nikomu nie udało się wykonać oczekiwanego deface’a, NAWET po wyłączeniu dodatkowego poziomu ochrony (IPS), i bezpośrednim wystawieniu serwera na świat.

Warto wspomnieć również o wyzwaniu rzuconym uczestnikom przez firmę TippingPoint. Tym razem, głównym celem zabawy była podmiana strony WWW, po uprzednim włamaniu się na lokalny serwer chroniony autorskim systemem IPS wspomnianej firmy. Co ciekawe, również w tym przypadku nikomu nie udało się wykonać oczekiwanego deface’a, NAWET po wyłączeniu dodatkowego poziomu ochrony (IPS), i bezpośrednim wystawieniu serwera na świat.

Oprócz turniejów ściśle technicznych istniała również możliwość wzięcia udziału w zabawie „Tresure Hunt”, polegającej na zbieraniu oraz dostarczaniu przeróżnych, dziwacznych przedmiotów (na przykład: pozytywnego testu ciążowego).

Ponadto, do dyspozycji uczestników pozostawał także kącik ATARI, gdzie można było zagrać w mniej lub bardziej popularne ośmiobitowce, oraz Lockpicking Village, gdzie prowadzono specjalne warsztaty poświęcone pickowaniu zamków, oraz każdy mógł na własną rękę pobawić się różnymi, ciekawymi zamknięciami / kłódkami.

Jak co roku, nie zabrakło również nieodzownej, wieczornej części konferencji – „przedłużenia” imprezy w postaci Before Party, After Party oraz Chill-out Party. Każde z nich odbywało się w innym lokalu, dzięki czemu przyjezdni mieli okazję poznać odrobinę pięknego miasta jakim jest Kraków.

Wieczornym rozmowom w kuluarach towarzyszyły wykłady nt. animacji oraz demosceny, a lokale były opuszczane najczęściej późną nocą lub nad ranem 🙂

Podsumowując, uważam, że poziom organizacji konferencji poprawia się z roku na rok. Lokalizacja imprezy w miejscu nieco oddalonym od centrum sprzyjała intergracji uczestników, którzy byli „zmuszeni” do pozostania na miejscu podczas lunchu; ponadto natura budowli, która hostowała konferencję zdecydowanie sprzyjała undergroundowemu klimatowi. Uznaję konferencję za bardzo udaną, i z niecierpliwością czekam na kolejną edycję.

hasherezade

Tegoroczne CONfidence było dla mnie pierwszym, więc nie mam porównania jak plasowało się na tle wcześniejszych. Z tego co rozmawiałam z różnymi osobami, klimatem nawiązywało do początkowych edycji – w pozytywnym tego znaczeniu. Natomiast jeśli mogłabym porównać je z dwoma wcześniejszymi konferencjami na których byłam (SecDay i SEConference) to mogę tylko stwierdzić, że różnica jest diametralna.

Tegoroczne CONfidence było dla mnie pierwszym, więc nie mam porównania jak plasowało się na tle wcześniejszych. Z tego co rozmawiałam z różnymi osobami, klimatem nawiązywało do początkowych edycji – w pozytywnym tego znaczeniu. Natomiast jeśli mogłabym porównać je z dwoma wcześniejszymi konferencjami na których byłam (SecDay i SEConference) to mogę tylko stwierdzić, że różnica jest diametralna.

CONfidence zorganizowane jest z imprezowym rozmachem i wykłady są tylko jednym (choć oczywiście bardzo istotnym) z elementów całego wydarzenia. Jak zwykle przewidziano dwa równoległe tracki prezentacji, więc każdy mógł znaleźć coś dla siebie. Poziom i tematyka były zróżnicowane. Znalazły się zarówno pogadanki teoretyczne, jak i typowe techniczne „proof of concept”. Bardzo dużo miejsca poświęcono lockpickingowi.

Pierwszy wykład zaraz po otwarciu konferencji, stanowił wprowadzenie do tematu. Potem, przez całe dwa dni, można było spraktykować zdobytą wiedzę w „locpicking village” – gdzie udostępniono do zabawy różnego poziomu zamki i narzędzia.

Drugiego dnia imprezy odbył się też związany z zagadnieniem konkurs „gringo warrior” – podczas którego, w ciągu pięciu minut zawodnicy musieli otworzyć jak najwięcej różnego rodzaju kłódek i zamków. Myślę że na każdym, kto widział taką demonstrację po raz pierwszy, musiało to zrobić mocne wrażenie. Ja osobiście, po tym co zobaczyłam, czuję się w 100% przekonana do uwierzenia w przesłanie prezentacji, że „bezpieczeństwo danych zaczyna się na poziomie zerowym”. Już nigdy nie zostawię swojego laptopa samego w pokoju hotelowym :P. Trochę pocieszający jest fakt, że z popularnym u nas zamkiem „Gerda” nie poszło tak łatwo – prezenter przyznał, że wciąż nie złamał najnowszego jej typu.

Drugiego dnia imprezy odbył się też związany z zagadnieniem konkurs „gringo warrior” – podczas którego, w ciągu pięciu minut zawodnicy musieli otworzyć jak najwięcej różnego rodzaju kłódek i zamków. Myślę że na każdym, kto widział taką demonstrację po raz pierwszy, musiało to zrobić mocne wrażenie. Ja osobiście, po tym co zobaczyłam, czuję się w 100% przekonana do uwierzenia w przesłanie prezentacji, że „bezpieczeństwo danych zaczyna się na poziomie zerowym”. Już nigdy nie zostawię swojego laptopa samego w pokoju hotelowym :P. Trochę pocieszający jest fakt, że z popularnym u nas zamkiem „Gerda” nie poszło tak łatwo – prezenter przyznał, że wciąż nie złamał najnowszego jej typu.

Nieco pesymistycznie nastroił mnie natomiast panel dyskusyjny „David vs Goliat”. Wynikało z niego bowiem, że osoba, która odkryła lukę w zabezpieczeniu i zdecydowała się skontaktować z właścicielem portalu, nigdy nie może być pewna, że nie obróci się to na jej niekorzyść. Szczególnie niepolecanym modelem zachowania było żądanie, a wręcz wyłudzanie zapłaty za wykrycie buga (to akurat dość łatwo przewidzieć). Jednak, nawet osoba o dobrych intencjach, jest tak naprawdę zdana na łut szczęścia – w zależności od tego na kogo trafi po drugiej stronie, jej zgłoszenie może być potraktowane bardzo przychylnie, bądź wręcz wrogo.

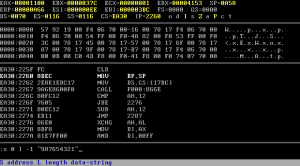

Sporo uwagi skupiło się na wirusie Stuxnet – temat ten pojawiał się niezależnie na wykładach kilku różnych osób (m. in. Rauol Chiesa, Piotr Linke, Felix Linder). Wykład Felixa (o budowie dizasemblerów) – był moim zdaniem jednym z lepszych podczas pierwszego dnia konferencji. Mocno

techniczny, ilustrujący wprowadzane koncepty przykładami.

W dniu drugim były dwa takie „niskopoziomowe” wykłady na wysokim poziomie :). Rano – „Modern Heap Exploitation using the Low Fragmentation Heap” (przygotowany przez Chrisa Valaseka) i po południu „Defeating x64: The Evolution of the TDL Rootkit”. Panowie z ESET pokazali, w jaki sposób można oszukać system dodając do niego rootkita, gdzie i jak patchować, aby ingerencja nie została wykryta. Czekam z utęsknieniem ;P aż materiały pojawią się na stronie – dużo ciekawych wskazówek do eksperymentowania.

W dniu drugim były dwa takie „niskopoziomowe” wykłady na wysokim poziomie :). Rano – „Modern Heap Exploitation using the Low Fragmentation Heap” (przygotowany przez Chrisa Valaseka) i po południu „Defeating x64: The Evolution of the TDL Rootkit”. Panowie z ESET pokazali, w jaki sposób można oszukać system dodając do niego rootkita, gdzie i jak patchować, aby ingerencja nie została wykryta. Czekam z utęsknieniem ;P aż materiały pojawią się na stronie – dużo ciekawych wskazówek do eksperymentowania.

Poza tym – miła i ładna 😉 prezentacja Michała Sajdaka zapadła mi w pamięć: „Remote rootshell on Cisco router”. Zdalne wykonywanie komend poprzez buga w oprogramowaniu routerów Cisco. Sprawa o tyle ciekawa, co bardzo świeża – release łatki był przewidziany dokładnie w dniu prezentacji (więc, admini, nie śpijcie i sprawdźcie czy waszego sprzętu problem nie dotyczy!).

Oprócz wykładów przygotowano wiele dodatkowych atrakcji. Konkursów było tym razem więcej niż na poprzednich edycjach. Obok propozycji ściśle związanych z bezpieczeństwem, takich jak ESET CrackMe, ReverseMe i serwera wystawionego do shackowania przez firmę HP, pojawiły się zawody w lockpickingu i totalnie wykręcony „treasure hunt”. „Treasure hunt” – polegał na drużynowym zaliczaniu wyzwań z listy. A wyzwania były godne prawdziwych śmiałków ;P (np. przebiegnięcie w samej bieliźnie przez salę konferencyjną). Nagrodą – niespodzianką dla zwycięskiej drużyny okazał się karton wódki – było więc o co walczyć 😉

Ogólnie mówiąc, atmosfera była stymulująca dla obu półkul mózgowych, a zdobywanie wiedzy odbywało się w stanie relaksacji 😀

Po wykładach mogliśmy rozruszać zesztywniałe od siedzenia ;P mięśnie na afterparty zorganizowanym w klubie.

W tym miejscu chcę podziękować wszystkim, których miałam okazję poznać w ciągu tych dwóch dni – no i oczywiście tym którzy przyczynili się do przyznania mi darmowej wejściówki :). Było super i na pewno będę CONfidence mile wspominać i polecać.

Grzegorz “haker500″ Jastrzębski

Konferencja bardzo mi się podobała, duże wrażenie zrobił na mnie wykład „Bezpieczeństwo Twojej sieci zaczyna się na poziomie zero” prowadzony przez Devianta Ollama i Babaka Javadi. Była to prezentacja i praktyczny pokaz lockpickingu. Po wykładzie oraz następnego dnia można było spróbować samemu opanować sztukę otwierania zamków i kłódek. Ja niestety nie spróbowałem.

Konferencja bardzo mi się podobała, duże wrażenie zrobił na mnie wykład „Bezpieczeństwo Twojej sieci zaczyna się na poziomie zero” prowadzony przez Devianta Ollama i Babaka Javadi. Była to prezentacja i praktyczny pokaz lockpickingu. Po wykładzie oraz następnego dnia można było spróbować samemu opanować sztukę otwierania zamków i kłódek. Ja niestety nie spróbowałem.

Ciekawy był też wykład Felixa „FX” Lindnera dotyczący budowy własnego disasemblera. Wykład Chrisa Valaska mówił o nowoczesnej eksploatacji stosu przy użyciu małej fragmentacji.

Spodobały mi się wykłady Alexeya Sintsova „DNS dla złych” oraz Travisa Goodspeeda, którego prezentacja dotyczyła praktycznego ataku na urządzenie sprzętowe Freescale MC13224 ZigBee SoP. Ciekawy był również wykład prowadzony przez Alexandra Matrosova i Eugene’a Rodionova, mówiący o Ewolucji Rootkita TDL. Uczestniczyłem też w wykładzie prowadzonym przez Sandy „Mouse” Clark oraz Brada „RenderMana” Hainesa.

Widziałem również prezentacje: Michele Orru’ a.k.a. antisnatchora, Andreasa Bogka, Gregora Knopfa, Michała Sajdaka i Piotra Linke oraz końcówkę panelu dyskusyjnego David vs Goliat – jak zgłosić podatność i nie zrobić sobie przy tym krzywdy.

Na konferencji panowała niepowtarzalna atmosfera, przekąski były bardzo dobre. Fajnie, że były konkursy takie jak: ESET Crackme i CONFidence 2011 REVERSME. Ja niestety nie mogłem w nich wziąć udziału, bo nie mam laptopa. Fajny był również konkurs Gringo Warrior, chociaż dokładnie nie widziałem, kto w nim uczestniczył i nie wiem kto wygrał.

Bardzo podobała mi się lokalizacja, w której odbywała się konferencja, ponieważ można było tam podziwiać przepiękny krajobraz, no i pogoda dopisała. Nie mogę również nie wspomnieć o ładnych i sympatycznych hostessach pracujących podczas konferencji. Fajnie wyglądały dwie hostessy grające w piłkę w spodenkach z szelkami i w białych koszulach.

Ogólnie wspomnienia z konferencji mam bardzo pozytywne. Cieszę się, że po raz pierwszy mogłem brać udział w tym wydarzeniu, które powinno być obowiązkowe dla każdego, kto pasjonuje się bezpieczeństwem komputerowym.

Poniżej galeria zdjęć wykorzystanych w całym raporcie, które wykonał Grzegorz Jastrzębski (oprócz dwóch ostatnich dostarczonych przez Geda).

Dodatkowo filmik nakręcony przez Grześka.

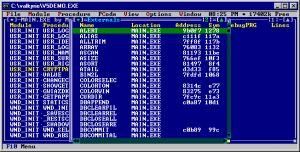

Miażdząca krytyka jednego z najbardziej ciekawych wirusów komputerowych ostatnich lat, wytyka brak wykorzystania nowoczesnych metod obfukacji, wirtualizacji kodu czy ukrywania payloadu:

Miażdząca krytyka jednego z najbardziej ciekawych wirusów komputerowych ostatnich lat, wytyka brak wykorzystania nowoczesnych metod obfukacji, wirtualizacji kodu czy ukrywania payloadu: