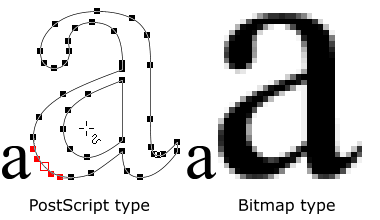

Mateusz „j00ru” Jurczyk odkrył krytyczne luki w systemowym sterowniku ATMFD.DLL odpowiadającym za obsługę fontów Type 1 i Open Type. Błąd znajduje się w przestarzałym interpreterze języka PostScript. Opis i prezentacja z konferencji REcon 2015 na:

Mateusz „j00ru” Jurczyk odkrył krytyczne luki w systemowym sterowniku ATMFD.DLL odpowiadającym za obsługę fontów Type 1 i Open Type. Błąd znajduje się w przestarzałym interpreterze języka PostScript. Opis i prezentacja z konferencji REcon 2015 na:

Linki

Fabryka faktoryzacji

Dzień jak co dzień, siedzicie nad kolejnym 256 bitowym (joke!) kluczem RSA do złamania, msieve męczy długo – co tu zrobić? Ano skorzystać z fabryki faktoryzacji, która obecnie posiada 601,636,809 milionów wyników P*Q (klucz publiczny RSA), więc jest duża szansa, że znajdziecie tam swój wynik prędzej niż korzystając z innych metod.

Dzień jak co dzień, siedzicie nad kolejnym 256 bitowym (joke!) kluczem RSA do złamania, msieve męczy długo – co tu zrobić? Ano skorzystać z fabryki faktoryzacji, która obecnie posiada 601,636,809 milionów wyników P*Q (klucz publiczny RSA), więc jest duża szansa, że znajdziecie tam swój wynik prędzej niż korzystając z innych metod.

Październikowa zamuła

Jesień w toku, zimno jak cholera, dlatego kilka ciekawych rzeczy, na które ostatnio natrafiłem.

Mateusz Jurczyk vel j00ru znalazł sporo błędów w IDA, co opisał w swojej prezentacji na:

https://j00ru.vexillium.org/?p=2454

Na blogu Grzegorza Anotniaka znajdzicie ciekawy artykuł o tzw. globbingu, naprawdę interesująca lektura dla kogoś, kto tworzy narzędzia wykorzystywane z linii komend:

http://anadoxin.org/blog/blog/20141016/enabling-globbing-in-a-console-win32-application/

Gynvael Coldwind jak zwykle nie zawodzi i na jego blogu znajdziecie tutorial ze Strefy CTF (seria artykułów dla magazynu Programista):

http://gynvael.coldwind.pl/?id=545

Sebastien Andrivet opublikował obfuscator dla C++ bazujący na metaprogramowaniu, coś co kiedyś kolega deus próbował zaimplementować bez skutku:

https://github.com/andrivet/ADVobfuscator

Michał Grzegorzewski napisał artykuł o wykorzystaniu nowego narzędzia od Microsoft – Sysmon. Oprócz tego, jeśli przejrzycie jego blog to możecie się zdziwić ile ciekawych wpisów na temat internalsów Windowsa popełnił:

http://zine.net.pl/blogs/mgrzeg/archive/2014/10/17/sysmon.aspx

Z innych ciekawych rzeczy, o których w sumie niedawno się dowiedziałem i co mnie zaskoczyło to zakończenie produkcji exe-protectora i systemu licencyjnego Armadillo aka Software Passport:

Świeczka na drogę [i] w postaci uniwersalnego unpackera dilloDIE 😛

Fabian “ryg” Giesen znany koder z grupy demoscenowej Farbrausch napisał o wadach i zaletach systemów little i big endian oczami programisty:

http://fgiesen.wordpress.com/2014/10/25/little-endian-vs-big-endian/

Lista narzędzi do reversingu – konkurs!

Mam dla was mały konkurs – osoba, która przygotuje najlepszą listę narzędzi do reverse engineeringu (wraz z krótkim opisem i linkami), otrzyma drukowaną edycję magazynu Programista 1/2013 (08)

Czekam na wasze komentarze z listami ciekawych i użytecznych narzędzi (nie zapomnijcie o opisach i linkach), magazyn czeka.

(nieaktualne, oprócz mnie chyba tylko Google Bot czyta tego bloga skoro nikt nie chciał tego zinka za free do domu…)

Flaga przeniesienia

Carry flag

![]() Znakomity artykuł prezentujący mechanizm funkcjonowania flagi przeniesienia (tzw. carry flag), schodząc na najniższy poziom procesora 6502, polecam każdemu entuzjaście elektroniki i programowania!

Znakomity artykuł prezentujący mechanizm funkcjonowania flagi przeniesienia (tzw. carry flag), schodząc na najniższy poziom procesora 6502, polecam każdemu entuzjaście elektroniki i programowania!

http://www.arcfn.com/2013/01/a-small-part-of-6502-chip-explained.html

USB Śmierci

USB Stick of Death

USB Stick of Death

Nigdy nie lubiłem polskich tłumaczeń zagranicznych filmów, jednak USB Śmierci lub w oryginale „USB Stick of Death” to specjalnie przygotowany USB, którey w skrócie pozwala uzyskać prawa administratora w systemie Windows 7.

Całość została przygotowana przez Gynvaela Coldwinda i Mateusza „j00ru” Jurczyka i obecnie temat jest tak gorący (reddit, Hacker News), że blog j00ru z technicznym opisem znaleziska leży zddosowany swoją popularnością 🙂

Jakby co, to w razie czego – https://j00ru.vexillium.org/?p=1272