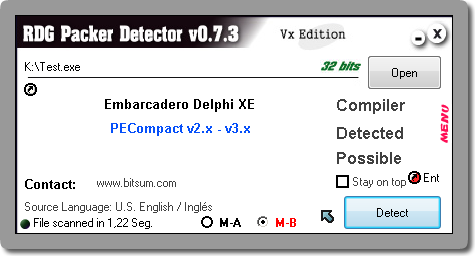

RDG Packer Detector — to detektor packerów, exe-protectorów, joinerów, kompilatorów i binderów. Dzisiaj ukazała się nowa wersja 0.7.3.

Oficjalna strona projektu:

http://rdgsoft.net

Bezpośredni link do pobrania:

http://www.rdgsoft.net/downloads/RDG%20Packer%20Detector%20v0.7.3.2014.rar