Na odświeżonej stronie PELock-a, znalazły się moje artykuły, które wcześniej były opublikowane jedynie w Magazynie Programista.

Na odświeżonej stronie PELock-a, znalazły się moje artykuły, które wcześniej były opublikowane jedynie w Magazynie Programista.

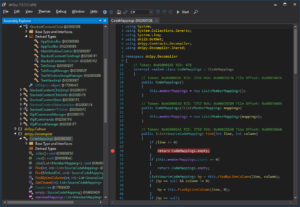

Jako pierwszy polecam zaktualizowany artykuł, w którym znajdziecie opisy popularnych narzędzi wykorzystywanych w reversingu czy też inżynierii wstecznej oprogramowania, ich wady, zalety oraz alternatywne rozwiązania.

https://www.pelock.com/pl/artykuly/przeglad-narzedzi-do-reverse-engineeringu

W razie jakichkolwiek uwag lub propozycji kolejnych narzędzi, proszę o komentarze.

Wrzuciłem też link na Wykop, jakby ktoś chciał wspomóc kopniakiem to:

Firma ZERODIUM, zajmująca się m.in. skupowaniem luk 0day, poszukuje pracowników do zdalnej pracy na stanowiskach:

Firma ZERODIUM, zajmująca się m.in. skupowaniem luk 0day, poszukuje pracowników do zdalnej pracy na stanowiskach: Dziś odpaliłem swojego starego toolsa z 2003 roku i okazało się, że był zainfekowany. Co gorsza, był to infektor plików PE z polimorficznym szyfrowaniem i w dodatku z rootkitem, gdyby nie szybka reakcja miałbym „mielone” ze wszystkich EXE w systemie.

Dziś odpaliłem swojego starego toolsa z 2003 roku i okazało się, że był zainfekowany. Co gorsza, był to infektor plików PE z polimorficznym szyfrowaniem i w dodatku z rootkitem, gdyby nie szybka reakcja miałbym „mielone” ze wszystkich EXE w systemie.

Jeśli nadal sądzisz, że antywirus ochroni Cię przed wirusami to mam dla Ciebie dobrą wiadomość! Jest lepiej! Comodo Antivirus poprzez swój emulator x86 wykonuje kod hookowanych funkcji WinApi z uprawnieniami

Jeśli nadal sądzisz, że antywirus ochroni Cię przed wirusami to mam dla Ciebie dobrą wiadomość! Jest lepiej! Comodo Antivirus poprzez swój emulator x86 wykonuje kod hookowanych funkcji WinApi z uprawnieniami